Los virus informáticos son programas que utilizan técnicas sofisticadas, diseñados por expertos programadores, los cuales tienen la capacidad de reproducirse por sí mismos, unirse a otros programas, ejecutando acciones no solicitadas por el usuario, la mayoría de estas acciones son hechas con mala intención.

Un virus informático, ataca en cualquier momento, destruyendo toda la información que no esté protegida con un antivirus actualizado.

La mayoría de los virus suelen ser programas residentes en memoria, se van copiando dentro de nuestros softwares. De esta manera cada vez que prestamos softwares a otras personas, también encontrarán en el interior archivos con virus.

Un virus tiene la capacidad de dañar información, modificar los archivos y hasta borrar la información un disco duro, dependiendo de su programador o creador.

En la actualidad los virus informáticos no solo afectan a los archivos ejecutables de extensión .EXE y .COM, sino también a los procesadores de texto, como los documentos de Word y hojas de cálculo como Excel, esta nueva técnica de elaboración de virus informático se llama Macro Virus.

¿Por qué se los denomina virus?

La gran similitud entre el funcionamiento de los virus computacionales y los virus biológicos, propició que a estos pequeños programas se les denominara virus.

Los virus en informática son similares a los que atacan el organismo de los seres humanos. Es decir son "organismos" generalmente capaces de auto reproducirse, y cuyo objetivo es destruir o molestar el "huésped".

Al igual que los virus orgánicos, los virus en informática deben ser eliminados antes de que causen la "muerte" del huésped...

Los virus de las computadoras no son mas que programas; y estos virus casi siempre los acarrean las copias ilegales o piratas.

Provocan desde la pérdida de datos o archivos en los medios de almacenamiento de información (diskette, disco duro, cinta), hasta daños al sistema y, algunas veces, incluyen instrucciones que pueden ocasionar daños al equipo.

Caracteristicas:

- Son muy pequeños.

- Casi nunca incluyen el nombre del autor, ni el registro o copyright, ni la fecha de creación.

- Se reproducen a sí mismos.

- Toman el control o modifican otros programas.

Fases de infección de un virus:

Primera Fase (Infección)

El virus pasa a la memoria del computador, tomando el control del mismo, después de intentar inicializar el sistema con un disco, o con el sector de arranque infectado o de ejecutar un archivo infectado.

El virus pasa a la memoria y el sistema se ejecuta, el programa funciona aparentemente con normalidad, de esta forma el usuario no se da cuenta de que su sistema está siendo infectado.

Segunda Fase (Latencia)

Durante esta fase el virus, intenta replicarse infectando otros archivos del sistema cuando son ejecutados o atacando el sector de arranque del disco duro.

De esta forma el virus toma el control del sistema siempre que se encienda el computador, ya que intervendrá el sector de arranque del disco, y los archivos del sistema. Si durante esta fase utilizamos discos flexibles no protegidos contra escritura, dichos discos quedan infectados y listos para pasar el virus a otro computador e infectar el sistema.

Tercera Fase (Activación)

Esta es la última fase de la vida de un virus y es la fase en donde el virus se hace presente.

La activación del virus trae como consecuencia el despliegue de todo su potencial destructivo, y se puede producir por muchos motivos, dependiendo de como lo creó su autor y de la versión de virus que se trate, debido a que en estos tiempo encontramos diversas mutaciones de los virus.

Algunos virus se activan después de un cierto número de ejecuciones de un programa infectado o de encender el sistema operativo; otros simplemente esperan a que se escriba el nombre de un archivo o de un programa.

La mayoría de los virus se activan mediante el reloj del sistema para comprobar la fecha y activar el virus, dependiendo de la fecha u hora del sistema o mediante alguna condición y por último atacan, el daño que causan depende de su autor. Las principales vías de infección son:

- Redes Sociales.

- Sitios webs fraudulentos.

- Redes P2P (descargas con regalo).

- Dispositivos USB/CDs/DVDs infectados.

- Sitios webs legítimos pero infectados.

- Adjuntos en Correos no solicitados (Spam).

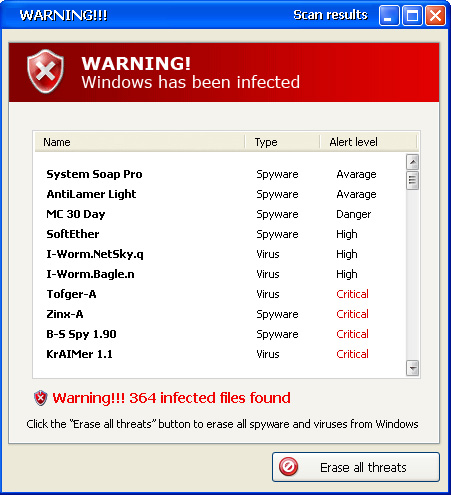

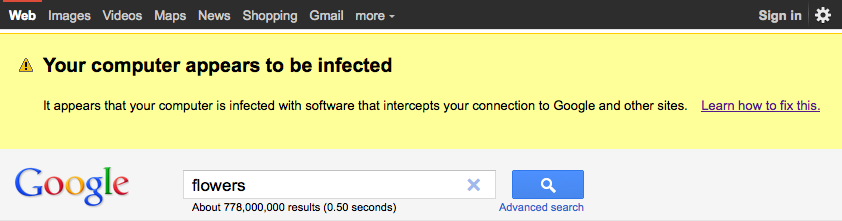

¿Cuales son los síntomas mas comunes cuando

tenemos un virus?

- Reducción del espacio libre en la memoria o disco duro.

Un virus, cuando entra en un ordenador, debe situarse obligatoriamente en la memoria RAM , y por ello ocupa una porción de ella. Por tanto, el tamaño útil operativo de la memoria se reduce en la misma cuantía que tiene el código del virus. - Aparición de mensajes de error no comunes.

- Fallos en la ejecución de programas.

- Frecuentes caídas del sistema

- Tiempos de carga mayores.

- Las operaciones rutinarias se realizan con mas lentitud.

- Aparición de programas residentes en memoria desconocidos.

- Actividad y comportamientos inusuales de la pantalla.

Muchos de los virus eligen el sistema de vídeo para notificar al usuario su presencia en el ordenador. Cualquier desajuste de la pantalla, o de los caracteres de esta nos puede notificar la presencia de un virus.

- El disco duro aparece con sectores en mal estado

Algunos virus usan sectores del disco para camuflarse, lo que hace que aparezcan como dañados o inoperativos.

- Cambios en las características de los ficheros ejecutables

Casi todos los virus de fichero, aumentan el tamaño de un fichero ejecutable cuando lo infectan. También puede pasar, si el virus no ha sido programado por un experto, que cambien la fecha del fichero a la fecha de infección.

- Aparición de anomalías en el teclado

Existen algunos virus que definen ciertas teclas que al ser pulsadas, realizan acciones perniciosas en el ordenador. También suele ser común el cambio de la configuración de las teclas, por la del país donde se programo el virus.

Técnicas

Detallamos las técnicas mas utilizadas por los virus para ocultarse, reproducirse y camuflarse de los antivirus.

OCULTACIÓN

Mecanismos de Stealth

Éste es el nombre genérico con el que se conoce a las técnicas de ocultar un virus. Varios son los grados de stealth, y en ellos se engloban argucias tan diversas como la originalidad y nivel del autor permiten. A un nivel básico basta saber que en general capturan determinadas interrupciones del PC para ocultar la presencia de un virus, como mantener la fecha original del archivo, evitar que se muestren los errores de escritura cuando el virus escribe en discos protegidos, restar el tamaño del virus a los archivos infectados cuando se hace un DIR o modificar directamente la FAT, etc.

- Mantener la fecha original del archivo

- Restaura el tamaño original de los archivos infectados

- Modifica directamente la FAT

- Modifican la tabla de Vectores de Interrupcion

- Se instalan en los buffers del DOS

- Soportan la reinicializacion del sistema por teclado

- Se instalan por encima de los 649 KB normales del DOS

- Evita que se muestren mensajes de error, cuando el virus intenta escriir sobre discos protegidos.

Técnicas de stealth avanzadas pretenden incluso hacer invisible al virus frente a un antivirus. En esta categoría encontramos los virus que modifican la tabla de vectores de interrupción (IVT), los que se instalan en alguno de los buffers de DOS, los que se instalan por encima de los 640KB e incluso los hay que soportan la reinicialización del sistema por teclado.

Técnicas de auto encriptación

Esta técnica muy utilizada, consigue que el virus se encripte de manera diferente cada vez que se infecta el fichero, para intentar pasar desapercibido ante los antivirus.

PROTECCIÓN ANTIVIRUS

Anti-debuggers

Un debugger es un programa que permite descompilar programas ejecutables y mostrar parte de su código en lenguaje original.

Los virus usan técnicas para evitar ser desensamblados y así impedir su análisis para la fabricación del antivirus correspondiente.

Armouring

Mediante esta técnica el virus impide que se examinen los archivos que él mismo ha infectado. Para conocer más datos sobre cada uno de ellos, éstos deben ser abiertos (para su estudio) como ficheros que son, utilizando programas especiales (Debuger) que permiten descubrir cada una de las líneas del código (lenguaje de programación en el que están escritos). Pues bien, en un virus que utilice la técnica de Armouring no se podrá leer el código.

CAMUFLAJE

Mecanismos Polimorficos

Es una técnica para impedir ser detectados, es la de variar el método de encriptación de copia en copia. Esto obliga a los antivirus a usar técnicas heurísticas ya que como el virus cambia en cada infección es imposible localizarlo buscándolo por cadenas de código. Esto se consigue utilizando un algoritmo de encriptación que pone las cosas muy difíciles a los antivirus. No obstante no se puede codificar todo el código del virus, siempre debe quedar una parte sin mutar que toma el control y esa es la parte más vulnerable al antivirus.

La forma más utilizada para la codificación es la operación lógica XOR. Esto es debido que esta operación es reversible:

2 XOR 5 = 3

3 XOR 2 = 5

3 XOR 2 = 5

En este caso la clave es el número 9, pero utilizando una clave distinta en cada infección se obtiene una codificación también distinta.

Otra forma también muy utilizada consiste en sumar un numero fijo a cada byte del código vírico.

EVASIÓN

Técnica de Tunneling

Con esta técnica, intentar burlar los módulos residentes de los antivirus mediante punteros directos a los vectores de interrupción.

Requiere una programación compleja, hay que colocar el procesador en modo paso a paso. En este modo de funcionamiento, tras ejecutarse cada instrucción se produce la interrupción 1.

Se coloca una ISR (Interrupt Service Routine) para dicha interrupción y se ejecutan instrucciones comprobando cada vez si se ha llegado a donde se quería hasta recorrer toda la cadena de ISRs que halla colocando el parche al final de la cadena.

RESIDENTES

TSR

Los virus utilizan esta técnica para permanecer residente en memoria y así mantener el control sobre todas las actividades del sistema y contaminar todo lo que encuentren a su paso.

El virus permanece en memoria mientras el ordenador permanezca encendido.

Por eso una de las primeras cosas que hace al llegar a la memoria es contaminar los ficheros de arranque del sistema para asegurarse de que cuando se vuelva a arrancar el ordenador volverá a ser cargado en memoria.

¿Cómo protegernos de los virus informáticos?

La prevención consiste en un punto vital a la hora de proteger nuestros equipos ante la posible infección de algún tipo de virus y para esto hay tres puntos vitales que son:

Fuentes:

http://www.informatica-hoy.com.ar/software-seguridad-virus-antivirus/Tipos-de-virus-de-computadoras.php

http://www.monografias.com/trabajos15/virus-informatico/virus-informatico.shtml

http://www.infospyware.com/articulos/%C2%BFque-son-los-virus-informaticos/

http://html.rincondelvago.com/virus-informaticos_7.html3

Imagenes: google.com